Unidad Didáctica: 8 Propuesta Didáctica: Seguridad básica en redes

Actividades sobre seguridad básica

Metodología

Los siguientes ejercicios se harán de forma colaborativa mediante un servicio para compartir ficheros (Por ejemplo, Google Drive) de la siguiente forma:

- El profesor pasará los enunciados de los ejercicios en formato digital.

- Los alumnos irán relizando los ejercicios de un archivo de texto.

- A la vez, el profesor repartirá todos los ejercicios entre los alumnos. Cada alumno presentará su solución razonada en una presentación online (en una o dos diapositivas). Dichas presentaciones las compartirá cada alumno en un carpeta online con pemisos de edición para el profesor.

- Después se procederá a la puesta en común de la siguiente manera: El profesor accederá a la carpeta compartida, abrirá la presentación, la proyectará con el cañón y la comentará oralmente con el alumno que la realizó. Si hubiera algo incorrecto el profesor editará la presentación.

- Finalmente, el profesor unirá las presentaciones en una única presentación y la pondrá en una carpeta compartida con todos los alumnos y con permisos de hacer comentarios.

Actividades sobre seguridad en la red

- ¿Qué es una directiva? Pon ejemplos de directivas.

- ¿Qué son las políticas antivirus? Pon ejemplos.

- ¿Qué tipo de virus es un Hoax? Busca 3 ejemplos.

- Accede a la web http://cert.inteco.es/Proteccion/. ¿Qué antivirus gratuitos online están recomendados?

- A partir del artículo sobre sistemas biométricos que aparece en la wikipedia http://es.wikipedia.org/wiki/Biometr%C3%ADa responde: ¿Qué sistema es más fiable? ¿Cuál es globalmente el peor sistema en la comparativa? ¿Cuál es el sistema más complicado de usar?

- ¿Qué es un antivirus online?

- Explica la forma de operar del virus troyano que aparece en la siguiente noticia: http://www.itespresso.es/oddjob-un-nuevo-troyano-para-la-banca-online-49635.html

- Según este artículo: http://www.adslzone.net/article5506-wifi-auditor--programa-para-conectarse-a-las-redes-wifi-de-movistar-y-jazztel.html ¿Qué problema de seguridad supone las contraseñas por defecto de los routers?

- Juega en http://openmultimedia.ie.edu/OpenProducts/securityxperts/securityxperts/SecurityXperts.htm y haz una tabla en la que se vea que defensa hay que emplear frente a cada ataque.

- Lee el siguiente artículo: https://www.gdt.guardiacivil.es/webgdt/alertas_gdt.php?id=123 ¿Qué peligros se corren cuando se utiliza una red WIFI privada sin autorización?

- Investiga en Internet cuál es el usuario y la contraseña por defecto para acceder a la configuración al router WIFI Livebox 2 de Orange.

- Busca en el siguiente informe http://promos.mcafee.com/es-ES/PDF/MTMW_KeyTakeaways.pdf los 5 TLD más peligrosos.

- Lee el siguiente artículo: http://www.lavanguardia.es/internet-y-tecnologia/noticias/20090127/53627657203/las-redes-wi-fi-favorecen-la-difusion-de-virus-informaticos.html . Según el estudio del que habla el artículo ¿Cuál es el dispositivo clave del ataque sobre las redes wifi? ¿Qué debemos hacer para protegernos?

- ¿En qué modo de trabajo una tarjeta de red captura más paquetes?¿Por qué?

- ¿Qué es un puerto espejo?

- Explica la utilidad del filtrado MAC en un punto de acceso.

- Según el siguiente vídeo

¿Cómo puede un equipo informático infectarse mientras navega por Internet? - ¿De qué forma podríamos conectarnos a una red WIFI que tiene su SSID oculta?

- ¿Qué protocolo de seguridad en redes WIFI es más seguro?

- Los smartphones con Android también pueden ser atacados por virus informáticos. Lee la siguiente noticia en http://electronica.practicopedia.lainformacion.com/android/como-proteger-tu-dispositivo-android-de-virus-y-troyanos-19657 ¿Qué consejos nos dan para evitar los virus en un Android?

- Investiga cómo se puede bloquear desde los navegadores Chrome, Internet Explorer y Firefox el acceso a un sitio web. Indica los pasos que hay que dar para configurar esta opción en cada navegador.

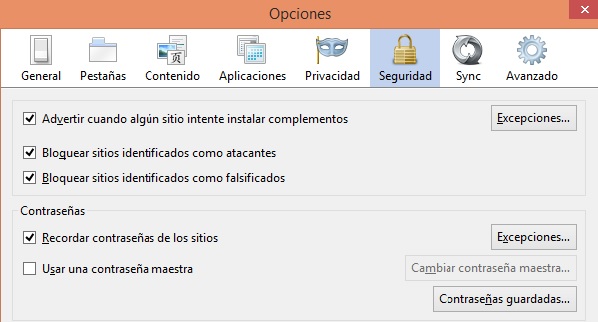

- Encuentra en las opciones de seguridad destacadas del navegador Firefox y anótalas.

- Investiga software de control parental o de control de contenidos web. Indica su eficacia y su precio.

- Supongamos que estamos configurando las reglas para paquetes salientes en un router ADSL de IP 192.168.1.1. Cada regla debe especificar los siguientes campos:

Servicio, Protocolo, Puerto de origen, Puerto de destino, Dirección IP de origen, Dirección IP de destino y Acción (ACCEPT o DENY). Si un campo tiene un valor válido para cualquier caso, se escribe la palabra ANY ¿Cómo serían las reglas para estos casos?:

* El PC con IP 192.168.1.5 tiene denegado el acceso a cualquier servidor web.

* Ningún PC de la LAN puede acceder al servidor web 195.45.34.34.

* El PC con IP 192.168.1.10 no puede enviar mensajes de correo electrónico con programas de escritorio clientes de correo.

Opciones de seguridad de Firefox

Fuente: captura de pantalla de Firefox

Autor: José Luis García Aparici

Obra colocada bajo licencia Creative Commons Attribution Non-commercial Share Alike 3.0 License